O Apocalipse Cibernético.Imagine um mundo onde ataques digitais se tornam tão comuns quanto o trânsito nas grandes cidades. Parece exagero? Infelizmente, essa é a realidade que estamos vivendo. O cenário atual exige atenção imediata para garantir a segurança de dados e operações.

Nos últimos anos, vimos ameaças cada vez mais sofisticadas, capazes de paralisar empresas e até governos. Esses ataques não escolhem vítimas: pequenos negócios, grandes corporações e até indivíduos estão na mira. Por isso, entender as tendências de segurança não é mais uma opção, mas uma necessidade.

Neste guia, vou te mostrar como identificar riscos, proteger seu sistema e adotar estratégias eficazes para evitar desastres. Vamos juntos explorar esse universo e garantir que você esteja preparado para enfrentar o que vem por aí.

Panorama Atual da Segurança Cibernética

O mundo digital nunca foi tão dinâmico e desafiador como hoje. A evolução das ameaças tem sido rápida e impactante, afetando diversos setores em escala global. De empresas a governos, ninguém está imune aos riscos.

Nos últimos anos, os ataques cibernéticos se tornaram mais sofisticados. Eles não apenas causam prejuízos financeiros, mas também comprometem a confiança dos usuários. Dados recentes mostram que o custo médio de uma violação de dado ultrapassa milhões de dólares.

Evolução das Ameaças e Impactos Globais

A velocidade com que as ameaças evoluem é impressionante. Técnicas como phishing, ransomware e ataques a redes são cada vez mais comuns. Esses métodos exploram vulnerabilidades em sistemas e na própria informação dos usuários.

Um exemplo recente foi o ataque a uma grande corporação, que resultou na exposição de milhões de dados sensíveis. Esse caso ilustra como a falta de proteção adequada pode ter consequências devastadoras.

Análise do Cenário Brasileiro

No Brasil, os desafios são ainda mais complexos. A infraestrutura tecnológica, embora em crescimento, ainda enfrenta lacunas significativas. Isso torna o país um alvo frequente para ataques cibernéticos.

Além disso, a falta de conscientização sobre segurança digital entre empresas e indivíduos agrava a situação. Investir em educação e ferramentas de proteção é essencial para mudar esse cenário.

Em resumo, o panorama atual exige atenção imediata e ações estratégicas. A adaptação às novas ameaças é fundamental para garantir a segurança no ambiente digital.

Estratégias e Tecnologias em Cibersegurança

A evolução das ameaças digitais exige soluções cada vez mais eficazes. No mundo atual, não basta apenas reagir aos ataques; é preciso preveni-los com estratégias robustas e tecnologias avançadas. Vamos explorar as principais ferramentas e práticas que estão fazendo a diferença.

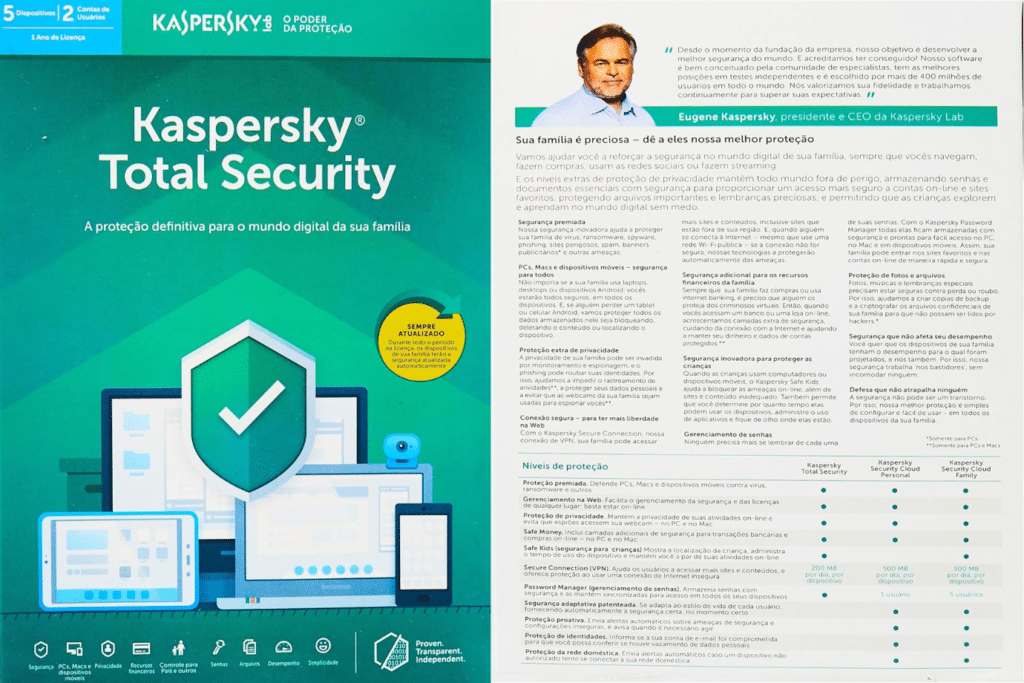

Ferramentas e Softwares de Proteção

Um dos pilares da segurança digital é o uso de ferramentas especializadas. Programas como firewalls, antivírus e sistemas de detecção de intrusos são essenciais para criar barreiras contra ameaças cibernéticas. Essas soluções ajudam a identificar e bloquear atividades suspeitas antes que causem danos.

Além disso, a atualização constante desses softwares é uma medida crucial. A tecnologia evolui rapidamente, e as ferramentas de proteção precisam acompanhar esse ritmo para manter a eficácia.

Uso de Inteligência Artificial nas Defesas

A inteligência artificial está revolucionando a forma como detectamos e respondemos a ameaças cibernéticas. Com algoritmos avançados, a IA pode analisar grandes volumes de dados em tempo real, identificando padrões que indicam possíveis ataques.

Um exemplo prático é o uso de sistemas de aprendizado de máquina para prever comportamentos suspeitos. Essa prática permite uma resposta mais rápida e precisa, reduzindo os riscos de violações de dados.

Adotar uma abordagem integrada, combinando tecnologia, treinamento e políticas rigorosas, é a chave para fortalecer a defesa digital. Com as ferramentas certas e uma estratégia bem planejada, é possível enfrentar os desafios do cenário atual com confiança.

Defesa Cibernética: Abrange as medidas e ações para proteger sistemas.

No cenário atual, a proteção digital vai além de simples precauções. É preciso adotar uma abordagem integrada, que combine estratégias, tecnologias e práticas eficientes. A defesa digital não se limita a reagir a ameaças; ela busca antecipá-las e neutralizá-las antes que causem danos.

Um dos pilares dessa abordagem é o uso de ferramentas especializadas. Programas como firewalls e antivírus são essenciais, mas não suficientes. A atualização constante desses softwares é crucial para manter a eficácia. Além disso, a integração de sistemas de detecção de intrusos ajuda a identificar atividades suspeitas em tempo real.

Implementação de Medidas Protetivas nas Organizações

Nas organizações, a implementação de medidas protetivas começa com a conscientização dos colaboradores. Treinamentos regulares ajudam a identificar ataques cibernéticos como phishing e ransomware. Essa é uma das formas mais eficazes de reduzir vulnerabilidades.

Outro aspecto importante é a estruturação de protocolos de resposta a incidentes. Reações rápidas e eficientes podem evitar a propagação de ameaças e minimizar danos. Por exemplo, o isolamento imediato de sistemas comprometidos é uma prática recomendada.

O uso de tecnologias avançadas, como inteligência artificial, também faz diferença. Essas ferramentas analisam grandes volumes de dados, identificando padrões suspeitos antes que se tornem problemas graves. Essa abordagem proativa é essencial para garantir a operação contínua das organizações.

Por fim, a integridade operacional depende de um planejamento cuidadoso. A combinação de ferramentas, treinamentos e políticas rigorosas cria um ambiente mais seguro. Como dizem:

“A melhor defesa é uma boa ofensiva.”

Segurança de Infraestrutura e Redes

A segurança de infraestruturas e redes é um dos pilares mais críticos para qualquer organização. Sem uma base sólida, toda a operação pode estar em risco. Neste cenário, proteger redes e endpoints não é apenas uma opção, mas uma necessidade urgente.

Proteção de Redes e Endpoints

Endpoints, como computadores e dispositivos móveis, são frequentemente o alvo de ataques cibernéticos. Para garantir sua proteção, é essencial usar ferramentas como firewalls e antivírus. Além disso, a atualização constante desses softwares é crucial para manter a eficácia.

Um caso recente mostrou como a falta de proteção em endpoints levou à exposição de dados sensíveis. Isso reforça a importância de investir em soluções robustas e treinamentos regulares para os usuários.

Políticas de Acesso e Monitoramento

Implementar políticas de acesso bem estruturadas é fundamental para evitar invasões. Limitar o acesso a informações sensíveis apenas a quem realmente precisa é uma prática recomendada. Além disso, o monitoramento ativo das redes ajuda a identificar atividades suspeitas em tempo real.

Outro caso de sucesso envolveu a segmentação de redes, que impediu a propagação de um ataque. Essa abordagem, combinada com monitoramento constante, pode prevenir incidentes graves e garantir a continuidade das operações.

Em resumo, a segurança cibernética de infraestruturas e redes exige uma combinação de ferramentas, políticas e práticas eficientes. Com as estratégias certas, é possível proteger tanto a organização quanto seus usuários.

Gerenciamento de Dados e Segurança de Aplicativos

Em um mundo cada vez mais conectado, a segurança dos dados e aplicativos nunca foi tão crucial. A forma como gerenciamos informações pode determinar o sucesso ou o fracasso de uma organização. Por isso, é essencial adotar práticas que garantam a integridade e a confidencialidade dos dados.

Criptografia e Backup de Dados

A criptografia é uma das técnicas mais eficazes para proteger informações sensíveis. Ela transforma dados em códigos indecifráveis, garantindo que apenas pessoas autorizadas tenham acesso. Essa prática é fundamental para evitar vazamentos e garantir a privacidade.

Além da criptografia, os backups regulares são essenciais. Eles permitem a recuperação de dados em caso de incidente, como ataques ou falhas de hardware. Um bom plano de backup inclui cópias frequentes e armazenamento em locais seguros.

| Método de Criptografia | Vantagens | Desvantagens |

|---|---|---|

| AES (Advanced Encryption Standard) | Alta segurança, amplamente utilizado | Requer hardware específico para máxima eficiência |

| RSA (Rivest-Shamir-Adleman) | Ideal para transações seguras | Mais lento que outros métodos |

| Blowfish | Rápido e eficiente | Menos seguro que AES |

Monitoramento e Mitigação de Riscos

O uso inadequado de dispositivos pode aumentar os riscos de segurança. Por isso, é importante monitorar constantemente as atividades nos sistemas. Ferramentas de detecção de anomalias ajudam a identificar comportamentos suspeitos antes que se tornem problemas graves.

Outra medida eficaz é a implementação de políticas de acesso restrito. Limitar o acesso a informações sensíveis apenas a quem realmente precisa reduz as chances de vazamentos. Além disso, treinamentos regulares ajudam os colaboradores a reconhecer e evitar ameaças.

Com essas práticas, é possível criar um ambiente mais seguro e resiliente, garantindo a proteção dos dados e a continuidade das operações.

Segurança na Nuvem e IoT: Desafios e Soluções

A segurança na nuvem e na IoT é um dos temas mais relevantes hoje. Com a crescente adoção dessas tecnologias, os desafios também aumentam. Ambientes cloud e dispositivos conectados exigem estratégias específicas para garantir a proteção dos dados.

Estratégias para Ambientes Cloud

Na nuvem, o modelo de responsabilidade compartilhada é fundamental. Enquanto os provedores cuidam da infraestrutura, os usuários são responsáveis por configurar e gerenciar suas aplicações. Essa divisão exige atenção redobrada para evitar brechas de segurança.

Uma solução eficaz é a criptografia de dados. Ela garante que informações sensíveis permaneçam protegidas, mesmo em caso de acesso não autorizado. Além disso, políticas de acesso restrito e monitoramento contínuo são práticas essenciais.

Segurança para Dispositivos IoT

Dispositivos IoT são frequentemente alvos de ameaças devido à falta de padrões de segurança. Muitos deles têm configurações padrão vulneráveis, o que facilita ataques. Para mitigar esses riscos, é crucial atualizar firmwares regularmente e implementar autenticação robusta.

Outra solução é segmentar redes IoT. Isso limita o acesso de dispositivos a áreas críticas do sistema, reduzindo o impacto de possíveis invasões. A integração de ferramentas de detecção de anomalias também ajuda a identificar atividades suspeitas.

Integração e Monitoramento de Sistemas

A integração entre nuvem e IoT demanda uma abordagem holística. Sistemas conectados precisam de monitoramento constante para detectar falhas ou comportamentos incomuns. Ferramentas de análise em tempo real são aliadas poderosas nesse processo.

Um exemplo prático é o uso de inteligência artificial para prever ameaças. Essa tecnologia analisa padrões e alerta sobre possíveis riscos antes que se tornem problemas graves. Com isso, é possível agir de forma proativa e garantir a continuidade das operações.

Em resumo, a segurança na nuvem e IoT exige planejamento, soluções inovadoras e monitoramento constante. Unir esses aspectos é a chave para enfrentar os desafios do mundo digital.

Treinamento e Capacitação em Segurança Cibernética

No universo da segurança digital, o treinamento contínuo é a chave para manter as organizações protegidas. A estratégia de capacitar colaboradores e usuários não só reduz vulnerabilidades, mas também cria uma cultura de segurança mais sólida. Com o tempo, as ameaças evoluem, e o mesmo deve acontecer com nossos conhecimentos.

Capacitação dos Colaboradores e Usuários

Um dos pilares da segurança é a conscientização. Treinamentos regulares ajudam os colaboradores a identificar ameaças como phishing e ransomware. Essa forma de capacitação é essencial para prevenir incidentes e garantir que todos estejam alinhados com as melhores práticas.

Além disso, é importante adaptar os treinamentos ao ambiente de trabalho. Cada organização tem suas particularidades, e o conteúdo deve refletir isso. Um exemplo prático é o uso de casos reais para ilustrar os riscos e as soluções.

Simulações de Ataques e Práticas Recomendadas

Simulações de ataques são uma estratégia eficaz para testar a prontidão das equipes. Elas permitem que os colaboradores vivenciem situações reais e pratiquem respostas rápidas e eficientes. Essa forma de treinamento é especialmente útil para identificar lacunas e melhorar os protocolos de segurança.

Um exemplo de sucesso é o uso de simulações de phishing. Elas ajudam a identificar quem precisa de mais treinamento e reforçam a importância de estar sempre alerta. Com o tempo, essas práticas se tornam parte da rotina, fortalecendo a segurança da organização.

Em resumo, investir em treinamento e capacitação é uma estratégia essencial para enfrentar os desafios do mundo digital. Com conhecimento atualizado e práticas eficazes, é possível criar um ambiente mais seguro e resiliente.

Resposta a Incidentes e Planejamento de Continuidade

Incidentes cibernéticos podem paralisar operações, mas a preparação faz a diferença. Neste cenário, ter um plano de resposta eficaz e estratégias de continuidade é fundamental para minimizar danos e garantir a retomada rápida dos serviços.

Um ataque de malware, por exemplo, pode comprometer dados críticos e interromper processos essenciais. Por isso, é crucial adotar medidas que permitam identificar, conter e recuperar sistemas de forma ágil.

Planos de Recuperação de Desastres

Um plano de recuperação de desastres bem estruturado é a base para enfrentar incidentes. Ele deve incluir etapas claras, como a identificação de vulnerabilidades, a definição de responsabilidades e a execução de testes regulares.

Um exemplo prático é a criação de backups frequentes. Essa prática garante que, mesmo após um ataque, os dados possam ser restaurados rapidamente. Além disso, a segmentação de redes ajuda a limitar o impacto de possíveis invasões.

Outro aspecto importante é a comunicação. Ter um protocolo de resposta que envolva todas as áreas da organização é essencial para coordenar ações e evitar pânico.

Monitoramento e Detecção de Anomalias

O monitoramento em tempo real é uma das melhores formas de identificar ameaças antes que se tornem problemas graves. Ferramentas de detecção de anomalias analisam padrões de comportamento e alertam sobre atividades suspeitas.

Um caso recente mostrou como o uso de inteligência artificial pode prever ataques de malware. Essa tecnologia analisa grandes volumes de dados, identificando padrões que indicam riscos iminentes.

Além disso, a integração de sistemas de monitoramento com políticas de acesso restrito reduz as chances de exploração de vulnerabilidades. Essa abordagem proativa é essencial para manter a segurança contínua dos serviços.

Como dizem:

“A melhor forma de vencer uma crise é estar preparado para ela.”

Tendências Futuras e Inovações em Defesa Cibernética

O futuro da segurança digital está repleto de desafios e oportunidades. À medida que as ameaças evoluem, novas tecnologias e estratégias surgem para proteger nossos ativos e garantir a continuidade das operações. Neste cenário, estar preparado é essencial.

As inovações tecnológicas estão revolucionando a forma como nos protegemos online. Ferramentas como inteligência artificial e machine learning estão se tornando ativas na detecção de ameaças em tempo real. Essas soluções permitem uma resposta mais rápida e eficiente, reduzindo os danos causados por ataques.

Avanços na Segurança Digital e Tecnológica

Um dos maiores avanços é o uso de algoritmos de aprendizado de máquina. Eles analisam grandes volumes de dados, identificando padrões que indicam possíveis riscos. Essa abordagem proativa é essencial para proteger ativos críticos e garantir a segurança contínua.

Outra tendência é a integração de tecnologias de blockchain. Elas oferecem uma camada adicional de proteção, garantindo a autenticidade e a integridade dos dados. Essas inovações estão transformando o desenvolvimento de softwares de segurança.

Adaptação de Equipes e Profissionais

As equipes de segurança estão se adaptando a essas mudanças rápidas. Treinamentos regulares e simulações de ataques ajudam os profissionais a se manterem atualizados. Essa capacitação é fundamental para mitigar danos e garantir uma resposta eficaz.

Além disso, a colaboração entre setores está se tornando mais comum. Compartilhar conhecimento e práticas recomendadas fortalece a segurança coletiva. Essa abordagem colaborativa é essencial para enfrentar ameaças complexas.

Estratégias Emergentes e Impacto no Mercado

Novas estratégias estão surgindo para enfrentar os desafios do futuro. A automação de processos de segurança, por exemplo, está ganhando destaque. Ela permite que as equipes se concentrem em tarefas mais críticas, aumentando a eficiência.

Outra tendência é o foco na segurança de dispositivos IoT. Com o aumento de dispositivos conectados, proteger esses ativos é essencial. Soluções como segmentação de redes e autenticação robusta estão se tornando padrão.

| Tecnologia | Benefícios | Desafios |

|---|---|---|

| Inteligência Artificial | Detecção rápida de ameaças | Requer grande volume de dados |

| Blockchain | Integridade e autenticidade | Complexidade de implementação |

| Automação | Eficiência operacional | Dependência de algoritmos |

Investir em educação e tecnologia é a chave para manter a posição de vanguarda. A capacitação contínua de pessoas e o desenvolvimento de novas soluções são essenciais para enfrentar os desafios do futuro. Como dizem:

“O futuro pertence àqueles que se preparam hoje.”